百度站长平台js逆向登录解析

在我们使用百度站长平台看看网站数据信息的时候,肯定要先登录才能获取,那么就需要在网页上进行登录,然后才能看到网站一些信息以及做一些操作比如二级域名绑定,抓取诊断、关键词查看等。那如果要代码进行这些操作的话,要解决逆向登录的问题,或者不解决登录的话,在网页上获取cookie进行复制再进行代码操作。

本次主要解决的是通过js逆向登录百度站长平台,只做学习js逆向用,不可用于非法用途,另外只说一下要点,不做详细讲解。

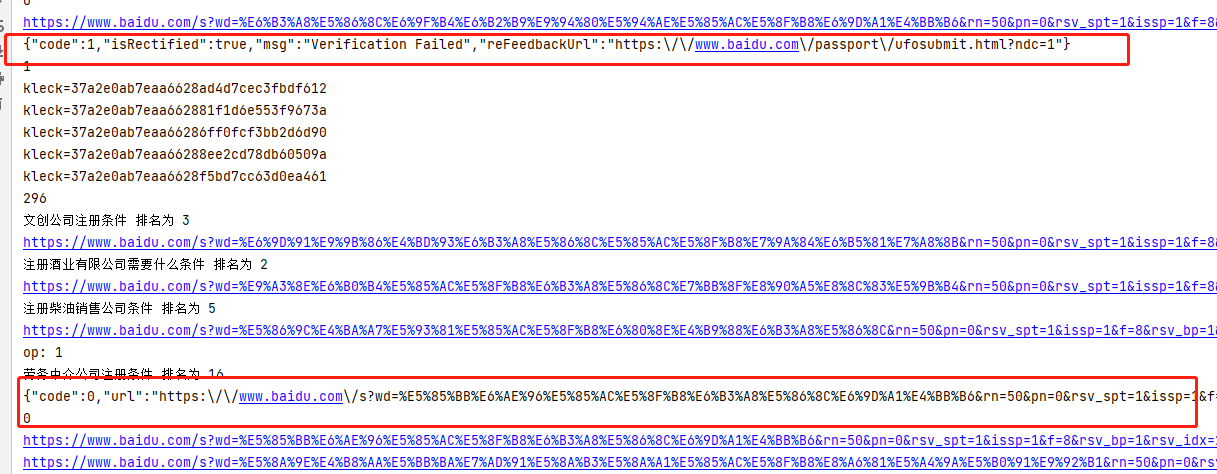

首先要判断怎么样才算登录成功,这里可以看到。登录接口

先试着输错密码,看看登录接口返回的信息,看以下参数err_no=7说明是登陆密码出错。

登录成功的话,返回的是err_no=0

下面我们分析一下这个登录接口所需要的参数信息,经过分析,以下图这些参数token,gid,ds,dv,fuid,traceid,callback,shaOne,sig是可变的,需要逐一获取。

首先是获取token,这里发现token是从这里获取的

那么这接口的请求参数有sig、shaOnehe 、callback需要获取

全局搜索shaOne字段进入js文件,可以看到这个js文件是一个自执行的文件,shaOne等字段信息也是通过这里获取的。

此时将js文件全部复制下来,去看看每个字段信息的生成方式,sig是调用这个方法的。

rinfo字段信息是调用这个方法

这些字段信息,是通过这个方法生成

此时通过定义全局变量item去接收这个方法返回的字典信息

这里fuid经过分析是一个固定值

将信息全部输入到item字典里,输出看看,这样这些信息就留着备用即可

另外看看gid是如何生成的,可以看到是e.guideRandom生成的。

e.guideRandom则是通过这个方法生成,可以看到是一个随机值,

直接将方法复制下来拿来用即可

接下来看看traceid是通过这个函数生成

直接把这个函数复制下来

至于这个callback,前面是固定参数,全局搜索一下

可以看到是通过这个方法生成的随机值

接下来在js中写入方法获取就行

接下来password

paasword是一个rsa加密的,这里找到一段python中rsa加密代码,直接拿过来用即可。

接下来是代码还原了。

一、获取item参数信息

二、获取rsakey和password加密公钥

三、获取token

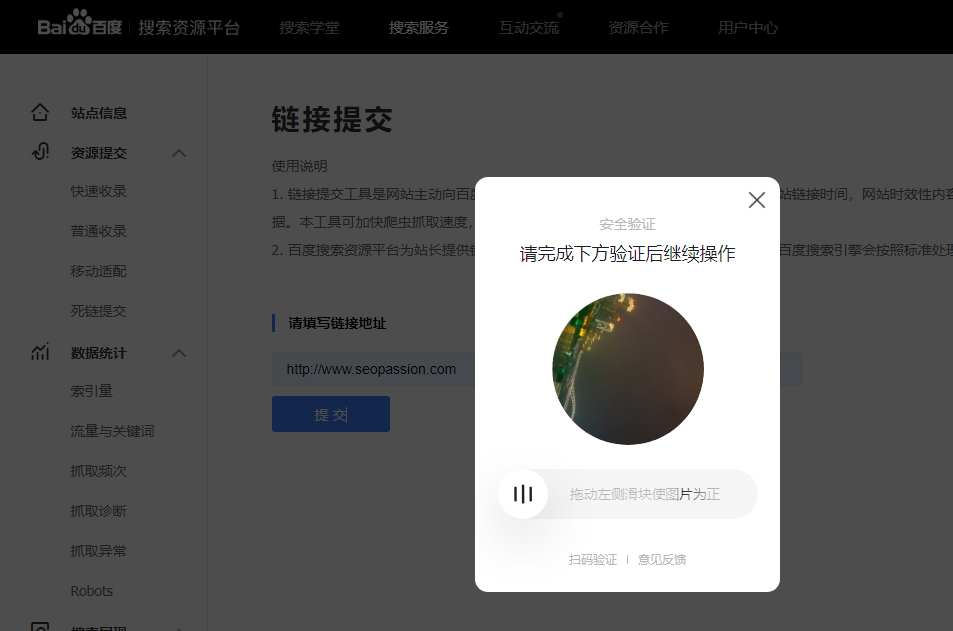

四、获取ds和fs,fs是旋转验证码逆向js获取,可以从前面的文章了解

五、模拟登录

六、运行

运行结果

好了,整体过程就是这样了。太多内容不能仔细讲解,只能大概讲解一下。对于这个逆向登录对SEO的帮助很大的,只要登录通过了,就可以自动获取cookie,接下来就可以进行相关操作了。百度二级域名绑定、抓取诊断等等。如需源码可以私信哈!